Write-Up Defensive

MSHTML

Este desafio consta de analizar cuatro documentos maliciosos (maldoc), descubrir direcciones IP y Dominios ocultos y usar la informacion para averiguar qué vulnerabilidad o CVE está explotando el actor de amenaza.

Vamos a utilizar varias herramientas de “DidierStevensSuite” como por ejemplo zipdum, re-search y numbers-to-string para extraer lo necesario.

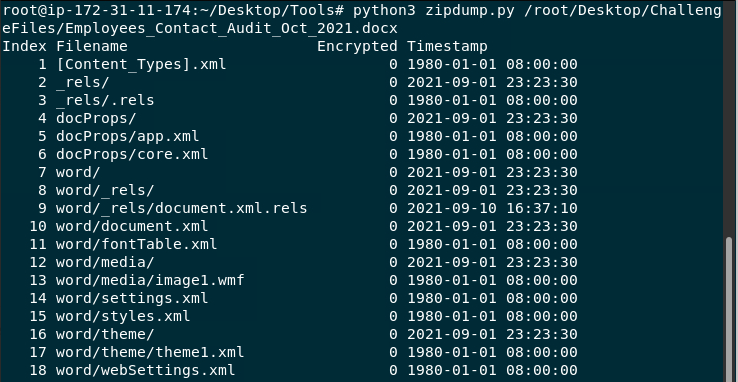

Pregunta 1; Examinando el archivo Employees_Contact_Audit_Oct_2021.docx, ¿cuál es la IP maliciosa en el archivo docx? Para responder esta pregunta primero realizaremos un analisis basico del documento con el siguiente comando;

python3 zipdump.py /root/Desktop/ChallengeFiles/Employees_Contact_Audit_Oct_2021.docx

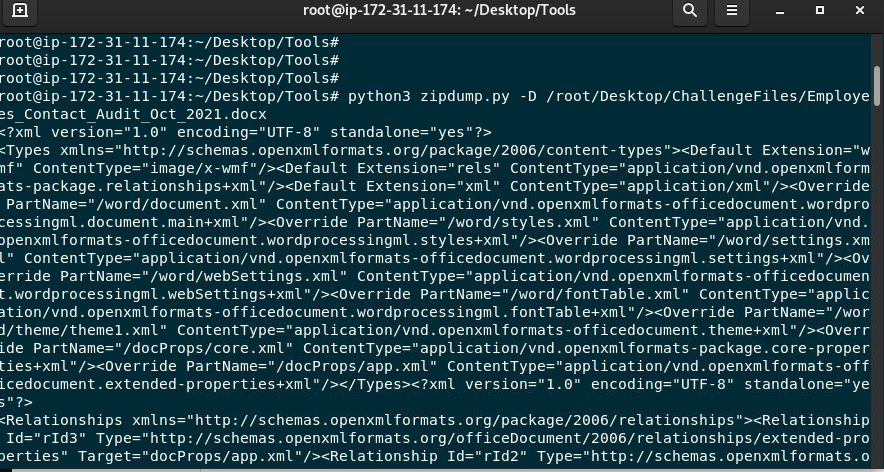

zipdum-pyenumera los archivos contenidos en el .docx y le asigna un “nombre de archivo indice”. Esto es ya que un archivo .docx es básicamente un archivo zip.Para dumpear todos los archivos se realiza con la bandera -D mostrando lo siguiente;

python3 zipdump.py -D root/Desktop/ChallengeFiles/Employees_Contact_Audit_Oct_2021.docx

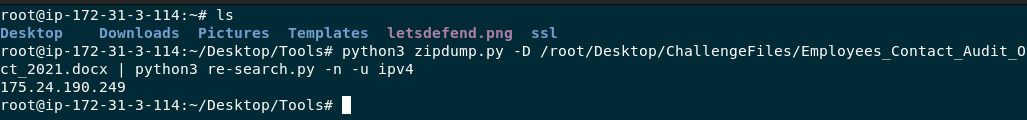

como muestra demasiado informacion canalizaremos con un pipe ( | ) la salida a otra herramienta llamada

re-search.pydonde se utilizan expresiones regulares para buscar entre archivos y así combinando zipdump para el volcado yre-search.py -n -u ipv4para buscar la direccion IP que nos pide la pregunta. El comando final seria;python3 zipdump.py -D /root/Desktop/ChallengeFiles/Employees_Contact_Audit_Oct_2021.docx | python3 re-search.py -n -u ipv4 y la respuesta a la pregunta es 175.24.190.249

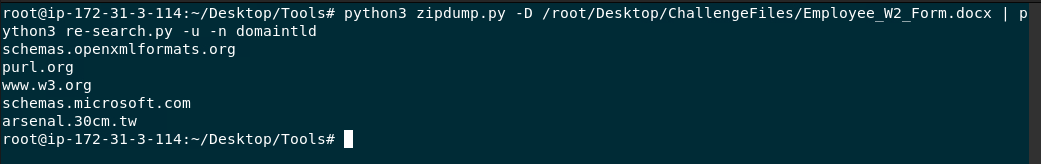

y la respuesta a la pregunta es 175.24.190.249Pregunta 2; Examinando el archivo Employee_W2_Form.docx, ¿qué es el dominio malicioso en el archivo docx? Utilizaremos el mismo comando anterior pero ahora le agregaremos

domaintldsegun indicando en la libreria de github de DidierStevenSuite quedando con el siguiente comando;python3 zipdump.py -D /root/Desktop/ChallengeFiles/Employee_W2_Form.docx | python3 re-search.py -u -n domaintld y la respuesta a la pregunta es arsenal.30cm.tw

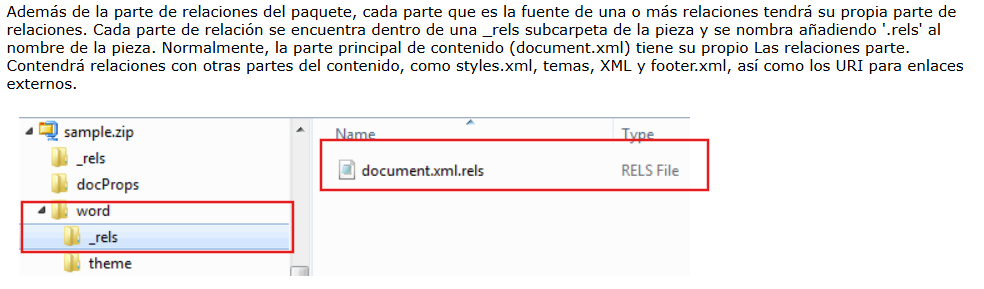

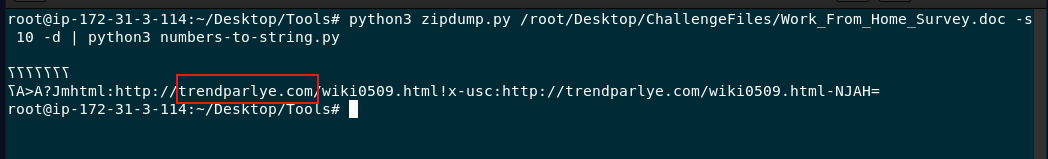

y la respuesta a la pregunta es arsenal.30cm.twPregunta 3; Examinando el archivo Work_From_Home_Survey.doc, ¿cuál es el dominio malicioso en el archivo doc? En esta pregunta nos pregunta por un archivo .doc por lo que segun google nos tenemos que centrar en lo siguiente;

por lo que el comando será

python3 zipdump.py /root/Desktop/ChallengeFiles/Work_From_Home_Survey.com donde dumpearemos el Index 10 con el comando

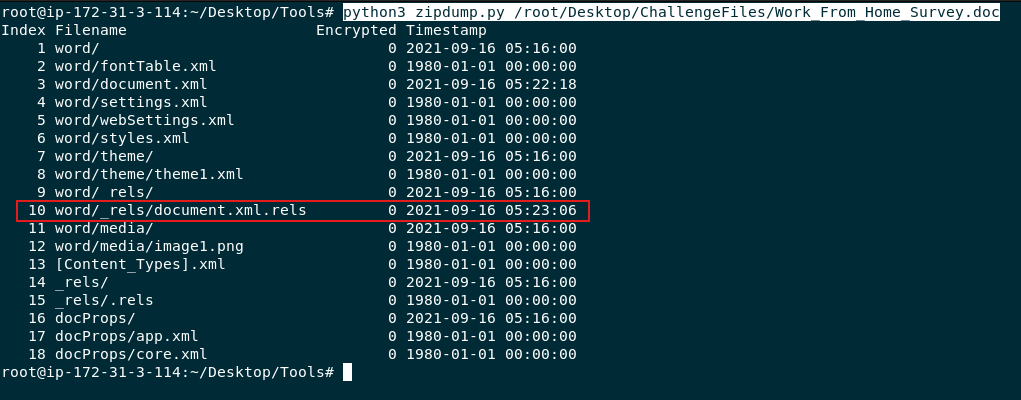

donde dumpearemos el Index 10 con el comando python3 zipdump.py /root/Desktop/ChallengeFiles/Work_From_Home_Survey.doc -s 10 -d

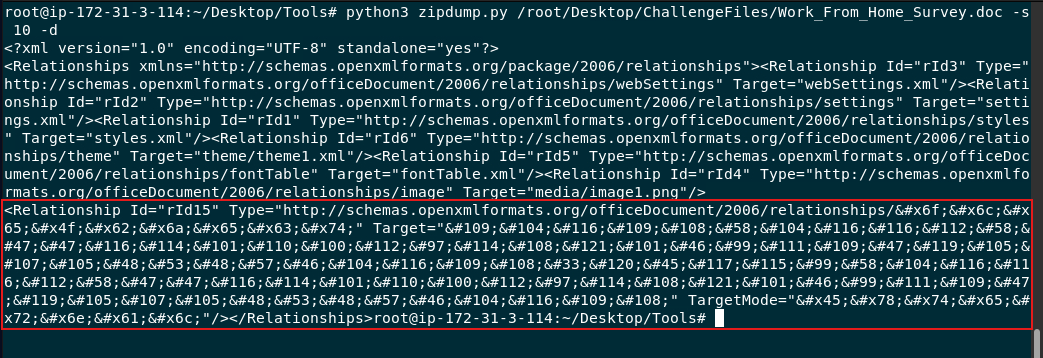

el resultado esta codificado pero creo que en lo seleccionado se encontraria el dominio malicioso por lo que utilizaremos una tercera herramienta de DidierStevensSuit llamada “numbers-to-string.py” (aunque podriamos tambien utilizar CyberChef)

python3 zipdump.py /root/Desktop/ChallengeFiles/Work_From_Home_Survey.doc -s 10 -d | python3 numbers-to-string.py donde la respuesta a la pregunta tres seria trendparlye.com

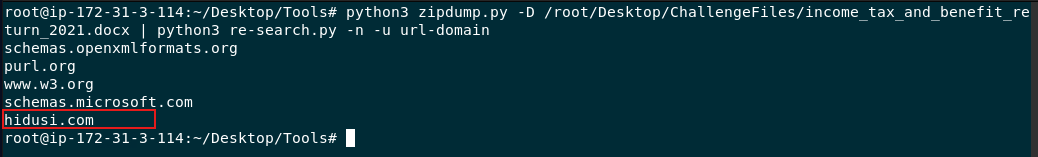

donde la respuesta a la pregunta tres seria trendparlye.comPregunta 4; Examinando el income_tax_and_benefit_return_2021.docx, ¿cuál es el dominio malicioso en el archivo docx? Haremos lo mismo que en la pregunta 2 pero en lugar de usar

domaintldutilizaremosurl-domainsolo para ver si tiene otro resultadopython3 zipdump.py -D /root/Desktop/ChallengeFiles/income_tax_and_benefit_return_2021.docx | python3 re-search.py -n -u url-domain

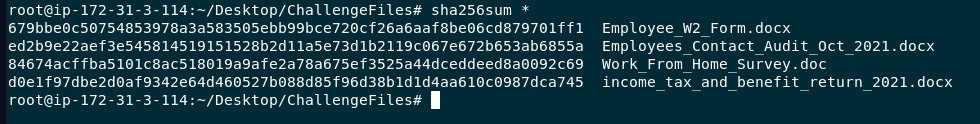

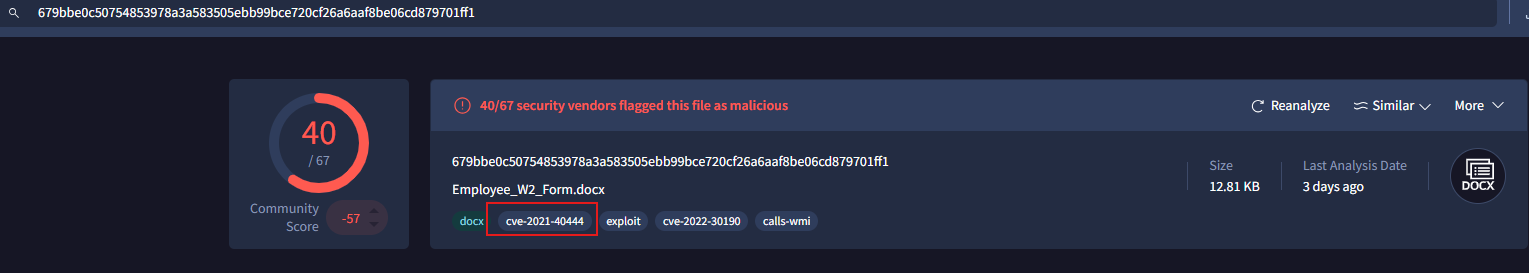

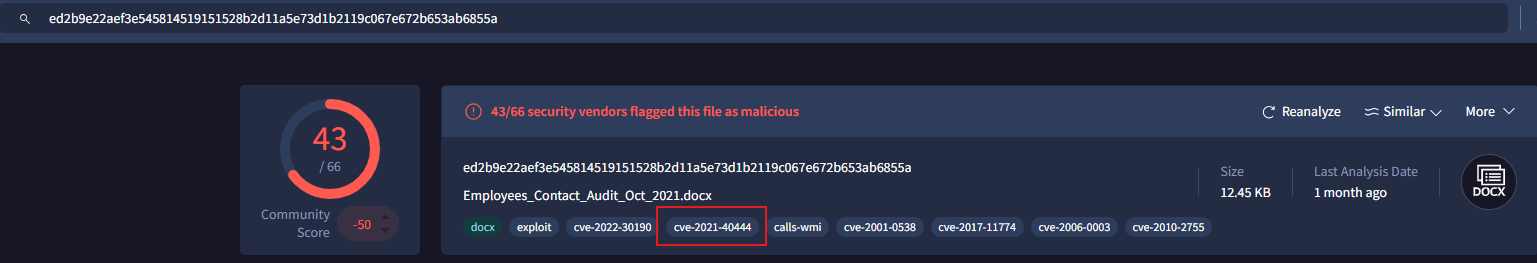

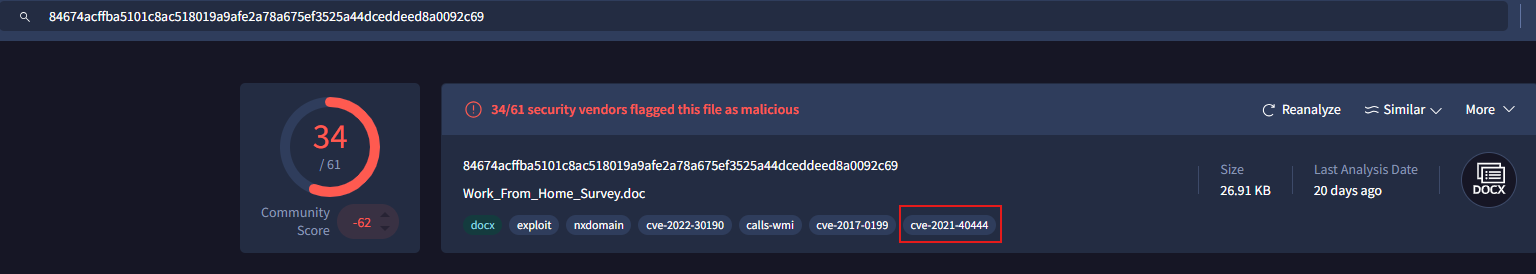

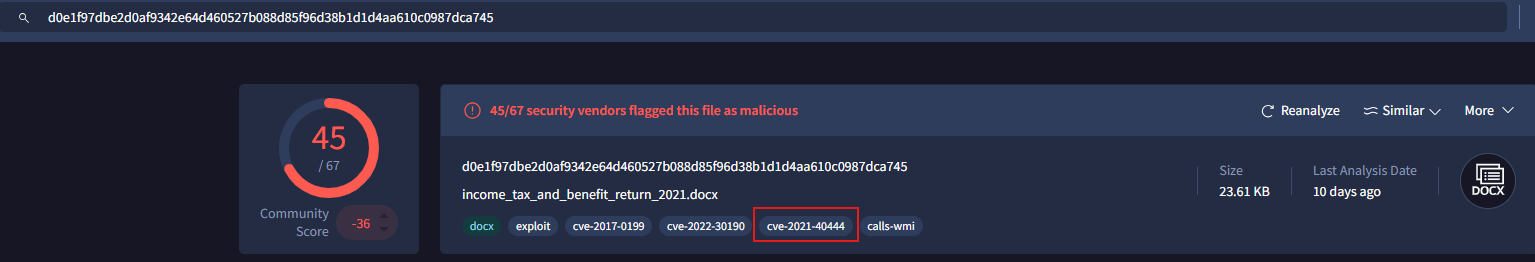

Pregunta 5; ¿Cuál es la vulnerabilidad que explotaron los archivos anteriores? Para abordar cual es la vulnerabilidad comun de los 4 archivos primero tendremos que obtener los hashes de todos los archivos y analizarla con VirusTotal para poder ver las vulnerabilidades que tienen y eso se hace con el comando;

sha256sum *

La respuesta a la pregunta 5 seria CVE-2021-40444

La respuesta a la pregunta 5 seria CVE-2021-40444

Herramientas y referencias:

Hoja de trucos de SANS para analizar documentos maliciosos: https://www.sans.org/posters/cheat-sheet-for-analyzing-malicious-documents