Endpoint Detection and Response

Open EDR

Es una tecnología de seguridad que permite prevenir, detectar, eliminar, y responder a amenazas avanzadas en sistemas operativos o hosts utilizando una combinación de técnicas de análisis incluyendo firmas, sandbox y aprendizaje automático. Al momento de identificar una amenaza, el EDR responde automáticamente tomando medidas correctivas como poner en cuarentena un sistema, eliminar un archivo malicioso, habilitar una conexión remota al sistema o realizar una adquisición de la memoria para realizar un análisis forense digital.

Open EDR es una herramienta opensource bastante conocida y reconocida en el ámbito de EDR debido a su muy buen funcionamiento y puede ser descargado desde GitHub o de la pagina oficial.

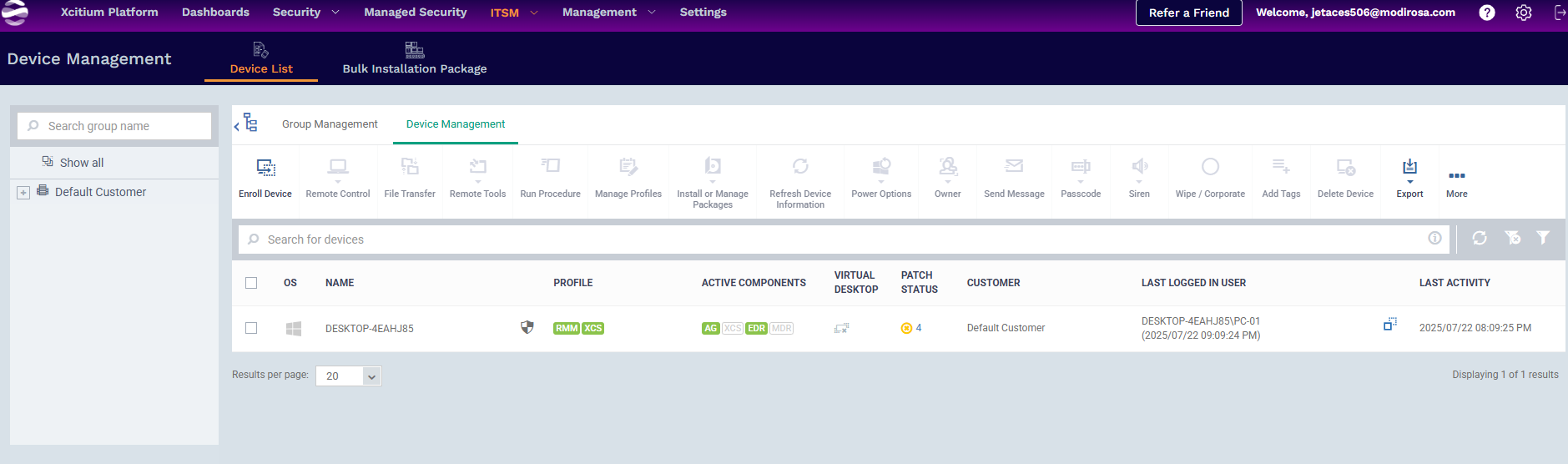

El funcionamiento de esta herramienta es instalar agentes en todos los computadores y desde una consola central en la nube se puede administrar. Para esto tenemos que crearnos una cuenta en la pagina oficial www.xcitium.com/free-edr/ y luego de eso la misma pagina facilitará el link de descarga del agente para poder instalarlo en los distintos hosts. Una vez ya instalado el agente se debería ver reflejado el agente en la consola de administración en la web en la sección de EndPoint y tenemos que instalar el modulo de EDR en “install or Manage Packages” pero primero se selecciona el agente para poder habilitar esa opcion y luego donde dice “Install additional Xcitium Packages” y seleccionamos “Install Xcitium Client – EDR” donde nos pedirá reiniciar el host una vez haciendo click en “Install”. Una vez reiniciado el agente el módulo EDR debería estar activado en la consola central una vez actualizada la pagina.

Para ver las alertas que produce el EDR hay que ir a “Security” y en “Endpoint Security” y abren las alertas que los agentes les envían a la consola donde muestran los procesos (“process_path”), el usuario que hace el proceso (“process_user_name”), entre otros datos. En la pestaña de “investigate” podemos observar la telemetria que recopila. En la pestaña “Alerts” y donde dice “Alert Policy” veremos las políticas (o reglas) que hacen que muestren las alertas. Y en esta sección se encuentra “+Create Policy” donde se puede crear una política personalizada.

Ahora veremos como se realizaría una investigación de un evento y para eso en el cliente abrimos una PoweShell y trataremos de replicar el comportamiento de un actor malicioso por lo tanto lo primero que haríamos es para saber quienes somos escribir whoami.exe, ahora veremos los procesos en ejecución con tasklist.exe, luego ver las conexiones de red que están activan con netstat.exe y ya con esto si nos vamos al Open EDR en “Investigate” aparecerán multimes ejecuciones de PoweShell y al desplegar el evento se pueden apreciar distintos datos y entre ellos el hash del proceso (“process_hash”) y con botón derecho abrir “show in process timeline” se puede reconstruir con el hash del proceso todo lo que se a realizado con ese proceso y al mostrarlo de forma de árbol (“Tree View”) se mostrará claramente cada detalle del proceso.