CompTIA Security+

Dominio 1.0 Conceptos generales de seguridad

1.1 Comparar y contrastar diversos tipos de controles de seguridad

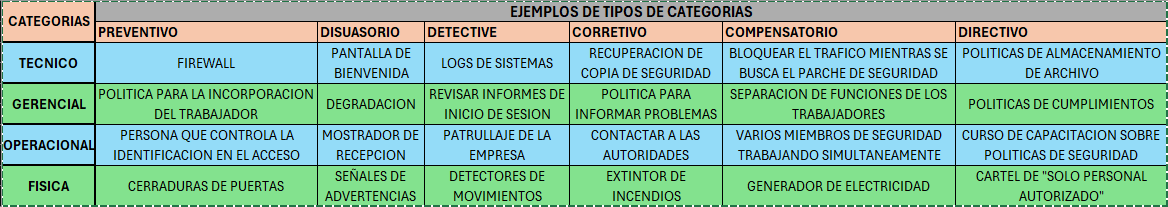

Categorías;

- Controles Tecnicos; son controles implementados mediante sistemas, controles de sistema operativos, firewalls, anti-virus.

- Controles Gerenciales; son controles administrativos asociados al diseño e implementacion de la seguridad. Politicas de seguridad, procedimientos operativos estandar.

- Controles Operacionales; controles implementados por personas en lugar de sistemas. Guardias de seguridad, programas de concienciación.

- Controles Fisicos; Limitan el acceso fisico. Caseta de vigilancia, vallas, candados, lectores de credenciales.

Tipos de controles;

- Preventivo; limita el acceso de alguien a un recurso en particular. Por ejemplo implementar una regla de firewall, o una caseta de guardia que limite el acceso a las personas.

- Disuasorio; puede no impedir que alguien acceda a un recurso, pero lo puede desanimarlo o hacerlo pensar dos veces antes de un ataque. Por ejemplo un aviso que diga “solo personal autorizado”

- Detective; identifica o en algunos casos advierte cuando se a producido una determinada infraccion

- Correctivo; es algo que ocurre despues de que se ha detectado el evento. Por ejemplo una restauracion de datos luego de sufrir un ataque de ransomware

- Compensatorio; es algo que se utiliza de manera temporal para que todo siga funcionando despues de un incidente de seguridad. Por ejemplo la utilizacion de un generador de electricidad luego de haberse ido la electricidad

- Directivo; es ordenar a alguien que haga algo mas seguro en lugar de menos seguro. Por ejemplo indicar que los datos sensibles tienen que ser guardados en una carpeta protegida

1.2 Resumen de conceptos fundamentales de seguridad

Confidencialidad, Integridad y Disponibilidad (CIA)

- La CIA son los fundamentos de la seguridad informática. Confidencialidad: evita que alguien tenga acceso a información privada. Integridad: asegura de que lo enviado desde el origen llegue sin modificaciones al destino. Disponibilidad: asegura que los sistemas estén en funcionamiento en todo momento.

Non-repudiation

- es hacer que alguien no pueda negar haber realizado una acción o enviado un mensaje. Se hace con un hash para la integridad del mensaje y la firma digital con la clave privada para luego confirmarlo con la clave publica.

Authentication, Authorization, and Accounting (AAA)

Se parte con la identificación para afirmar ser un usuario en ese sistema. La comprobación de ese usuario y contraseña se conoce como Authentication. Luego determinamos el tipo de acceso (permisos) con la Authorization. Por último con Accounting tenemos un registro de todo lo que hace el usuario.

- Authenticating people; para acceder a un File Server le enviamos las credenciales a un VPN concentrator y este las reenvía a un AAA Server para que apruebe las credenciales y así el VPN concentrator autorice el acceso al File Server.

- Authenticating systems; se realiza mediante un certificado firmado digitalmente instalado en el dispositivo

- Authorization models; separa a los usuarios de la información mediante un modelo de autorización definidos por roles, organizaciones, atributos, etc.

Gap analysis

El análisis de brechas es un estudio de donde estamos vs donde nos gustaría estar, comparando los sistemas existentes, identificando debilidades y finalmente realizar un análisis detallado de lo encontrado.

Zero Trust

nada es confiable siempre se verifica.

- Plano de datos; es la parte del dispositivo que realiza el proceso de seguridad procesando y reenviando datos de una red a otra

- Plano de control; se configuran todas las acciones que ocurren en el plano de datos con políticas o reglas para determinar que hacer con los datos

- Adaptive identity; adicional a las credenciales, se verifica el contexto, el lugar de donde accede, tipo de conexión, etc.

- Threat scope reduction; limitando los lugares que se pueden acceder a la red

- Policy-driven Access control combina la identidad adaptativa con un set de reglas predefinidas

- Implicit trust zone; son zonas donde podríamos crear una regla donde indique si se conectan desde la red interna (zona de confianza) a un servidor interno es implícitamente confiable

- Policy Enforcement Point (PEP) todo el trafico que atraviesa la red debe pasar por el punto de cumplimiento de políticas para permitir o no el trafico según lo indica el administrador de políticas (Policy Administrator) que se comunica con el motor de políticas (Policy Engine) para tomar la decisión si se permite el trafico o no

Physical security

- Bollards; evitan que camiones o vehículos ingresen al área

- Access control vestibule (mantrap); un acceso donde la puerta tiene que estar cerrada para abrir la siguiente

- Fencing; es una valla o reja

- Video surveillance; cctv

- Security guard y Access badge; es alguien que verifica la identidad para la autorización de ingreso

Deception and disruption technology

- Honeypot atrae atacantes al sistema para ver el tipo de técnica que utiliza en nuestra contra

- Honeynets combina varios honeypots en infraestructura

- Honeyfiles son archivos que contienen información falsa

- Honeytokens es información rastreable para que en caso de que se copie o distribuye, saber de donde proviene

1.3 Explica la importancia de los procesos de gestión del cambio y su impacto en la seguridad

Business processes impacting security operation

- Approval process; En el proceso de aprobación primero se complete un formulario formal de proceso de control de cambios. Documentar el motivo que se necesita realizar el cambio. Identificar el alcance del cambio. Agendar fecha y hora del cambio. Identificar que sistemas se verán afectados por el cambio. Luego el comité de control de cambios analiza el riesgo asociado. Por ultimo la junta de control de cambios toma la decisión si se autoriza o no el cambio.

- Ownership; son los propietarios quienes gestionan el proceso pero lo realiza otra área manteniendo siempre informado al propietario.

- Stakeholders; las partes interesadas son las personas o departamentos que se verán afectados por el cambio que se propone

- Impact analysis reconocer que riesgos pueden estar implicados luego de realizar el cambio y se pueden asignar como riesgo alto, medio o bajo.

- Test results; es necesario realizar pruebas antes del cambio y se podría realizar en un entorno sandbox

- Backout plan; se necesita tener un plan de respaldo para volver a la configuración anterior al cambio

- Maintenance window; encontrar un tiempo para implementar el cambio sin afectar a la producción

- Standard operating procedure (SOP); documentar el proceso de control de cambios

Technical implications

- Allow list / deny list; en una lista de permitidos solo las aplicaciones detalladas en la lista podrán ser utilizadas y todo lo demás lo restringe. La lista de denegados es mas flexible ya que ejecuta todas las aplicaciones excepto las aplicaciones que fueron detalladas en la lista de denegados.

- Restricted activities; solo se realizarán los cambios indicados en el documento de control de cambios sin perjuicio de que se necesiten cambios adicionales para ejecutar ese cambio.

- Downtime; reservamos un rango de inactividad para realizar el cambio. En caso de que la organización opere las 24 horas es recomendable contar con un sistema secundario para poder habilitarlo y realizar el cambio en el primario

- Services Restarts and Application restart; es común que se necesite reiniciar el sistema, el servicio o la aplicación dependiendo del cambio que se realice

- Legacy applications; las aplicaciones heredadas son aquellas que ya no reciben soporte por parte del desarrollador

- Dependencies; primero se debe realizar un cambio en la aplicación o servicio antes de instalar o actualizar la otra aplicación o servicio debido a su dependencia

Documentation

Es común requerir documentación con el proceso de gestión de cambios para tener actualizado el conjunto de documentación esto incluye actualizaciones de diagramas o gráficos de la red o enumerar una serie de procesos, políticas o procedimientos.

Version control

Nos permite mantener documentación detallada de cambios en las configuraciones de routers, parches de SO o actualizaciones de una aplicación.

1.4 Explica la importancia de utilizar soluciones criptográficas adecuadas

Public key infrastructure (PKI)

es un conjunto de políticas, procedimientos, hardware, software, y persona que son responsables de crear, distribuir, administrar, almacerar y revocar procesos asociados a certificados digitales.

- Symmetric encryption; se utiliza la misma clave que se cifra para descifrar la información

- Asymmetric encryption; cifra y descifra con dos claves diferentes llamada publica y privada.

- Public key cryptography; son dos o mas claves relacionadas matemáticamente donde se cifra con una y se descifra con la otra.

- Private key; estas se mantiene privada y al cifrar con esta clave se busca confidencialidad y autenticidad

- Public key; cualquier persona podria tener acceso a esta clave y al cifrar con esta clave se busca la confidencialidad

- Key escrow; un deposito de llaves se puede almacenar local o un tercero para que en caso de que el trabajador se valla de la empresa aun podemos tener acceso a sus archivos cifrados

Encryption

Level;

- Full-disk and partition/volume encryption; utiliza cifrado a nivel de volumen o disco completo y en Windows se ocupa bitLocker y en mac FileVault

- File encryption; para cifrar un solo archivo en Windows se utiliza EFS (Encrypting File System) que está integrado con el sistema de archivos NTFS

- Database encryption; se puede utilizar el cifrado transparte donde encripta toda la información de la base de datos o parte de ella con clave simetrica

- Transport encryption; se utiliza cifrado al enviar datos a través de la red como por al utilizar el navegador se utiliza el HTTPS, o si necesitamos conectar personas de acceso remoto podríamos utilizar VPN SSL/TLS o entre 2 redes utilizar VPN IPsec

- Encryption algorithms; para un cifrado y descifrado exitoso, ambas partes deben utilizar los mismos algoritmos de cifrado

- Key lengths; para claves simétricas y asimétricas se recomienda contar con la mayor cantidad de bit para poder tener una clave fuerte

- Key Stretching; es realizar un hash del hash de la contraseña e incluso mas hash con el fin de fortalecer la contraseña. Se conoce como estiramiento o fortalecimiento de la contraseña

- Key Exchange; una forma de intercambiar claves simétricas es guardándola en una clave publica para que el receptor con su clave privada pueda abrirla y ver la clave simétrica o también utilizar algoritmos de intercambio de claves

Tools

- Trusted Platform Module (TPM); es un chip en la placa madre que proporciona funciones criptográficas

- Hardware Security Module (HSM); es un hardware que almacena todas las claves de los equipos en una organización

- Key Management system; es un Sistema donde podemos administrar todas las claves de la organización asociándolas a los usuarios

- Secure enclave; es un procesador dedicado y aislado encargado de procesar claves de cifrado del equipo

Obfuscation

Se oculta la información a la vista de todos

- Steganography; es cuando se oculta información dentro de una imagen, video, música o algún otro archivo.

- Tokenization; se toman los datos confidenciales y los reemplazamos con un token con números random para no ocupar los datos confidenciales

- Data masking; se oculta partes del numero original reemplazandolo por asteriscos * o algún otro digito mostrando por ejemplo asteriscos y luego 1234 de una tarjeta de crédito.

Hashing

puede ser llamado también resumen o huella digital. No es posible recrear los datos solo teniendo el hash. Podemos verificar integridad revisando el hash. Podemos utilizar el hash durante el proceso de la firma digital, y estas firmas digitales se utilizan para autenticación, no repudio e integridad. Una colicion de hash es cuando tenemos el mismo resumen con dos entradas diferentes. Las contraseñas deben ser almacenadas hasheadas.

Salting

es agregar información adicional a la contraseña para luego crear un hash de esa contraseña modificada para evitar ataques arcoíris.

Digital signatures;

los hash se utilizan durante el proceso de firma digital asegurando que el mensaje que se envió no fue cambiado gracias al hash (integridad). También la firma demuestra la fuente del mensaje (Autenticacion). Por ultimo al demostrar quien envió el mensaje provee el no repudio.

Blockchain

Esta tecnología se podría describir como un libro de contabilidad mayor donde todas las personas podrian tener una copia y una vez que ese libro agrega o modifica la información (bloques), todos los demás también lo pueden ver. Estos bloques tienen un hash que proporciona integridad

Certificates

Es un archivo que contiene una clave publica y una firma digital y en parte brinda seguridad informática al verificar que la persona o sistema es realmente quien dice ser gracias a la autoridad certificadora (CA). El formato estándar el certificado es el X.509.

- Root of trust; la raíz de confianza es el tercero que confía en el sitio y por eso también podría confiar yo

- Certificate Authorities; es la autoridad certificadora que firma digitalmente los certificados.

- Third-party; son todas las autoridades de certificación en las que le navegador confiara, lo que un sitio web podría comprar un certificado en cualquiera de esas autoridades y con eso nuestro equipo ya confiará en la pagina web

- Certificate signing request (CSR); esta solicitud de firma de certificado es donde juntamos la clave publica con la información de la empresa para luego enviar ese CSR a la CA para que pueda validar la informacion y así pueda utilizar la clave privada de la CA para firmar digitalmente el certificado y enviárnoslo

- Self-signed certificates; luego de haber habilitado una autoridad certificadora (CA) interna, ahora tenemos que instalar el certificado autofirmado en la cadena de confianza en los dispositivos para que confíen en cualquier cosa a la que se conecten

- Wildcard certificates; este certificado comodin o nombre alternativo del sujeto permite colocar el nombre de un dominio con asteriscos con el fin de que podamos tener subdominios habilitados dentro del nombre de dominio principial. Por ejemplo * mail.nombredelaempresa.com, * ftp.nombredelaempresa.com, etc.

- Certificate Revocation List (CRL); es una lista de todos los certificados que han sido revocados (dejar sin efecto)

- Online Certificate Status Protocol (OCSP); se conoce como grapado OCSP y este protocolo de estado de certificado en linea hace que cuando nos conectamos por primera vez a un servidor web ponemos el estado de nuestros certificados en los servidores web propios y así confirmar el estado de validez del certificado

Dominio 2.0 Amenazas, vulnerabilidades y mitigaciones

2.1 Compara y contrasta los actores de amenazas comunes y sus motivaciones

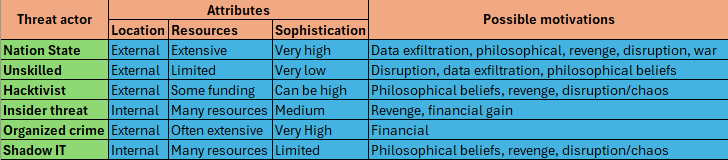

Threat actors

Un actor de amenaza es una entidad que es la causa de un evento que afecta la seguridad de otros

- Nation-state; puede ser un gobierno o una parte de un gobierno y las motivaciones pueden ser exfiltracion de datos, razones filosoficas o politicas, venganza, etc. Un gobierno cuenta con recursos masivos por lo que podrian realizar Amenazas Persistentes Avanzadas (APT) lo que podrian ser actores de amenazas bastante peligrosos.

- Unskilled attacker; son atacantes inexpertos que pueden ejecutar scripts sin tener conocimientos y sus motivaciones pueden ser disrupcion, exfiltracion de datos o razon politica o filosófica. Pueden ser internos o externos

- Hacktivist; pueden ser amenaza externa o interna y generalmente atacan con DDoS, modificaciones de sitios web o exfiltrar documentos importantes de la organizacion. No suelen contar con una gran cantidad de dinero

- Insider threat; es una amenaza dificil de localizar, pueden ser motivabas por venganza o dinero y tienen los equipos a su disposicion

- Organized crime; generalmente estan motivados por el dinero. Disponen de varios recursos y pueden tener una estructura corporativa

- Shadow IT; es cuando los trabajadores implementan cosas sin que el area de TI se entere. Por ejemplo podrian instalar un repetidor de wifi sin informar al area correspondiente

Attributes of threat actors

- Internal/external; los atacantes trabajan para su organizacion y estan dentro de la propia empresa o pueden ser de afuera de la organizacion intentando de obtener acceso a traves de distintos recursos publicos

- Resources/funding; pueden ser actores con pocos fondos y por esto es posible que tengan acceso limitado a los recursos, o con muchos fondos de dineros lo que significa que podrian realizar una serie de ataques diferentes

- Level of sophistication/capability; es util saber el nivel de sofisticacion de un atacante en particular o si tiene buenas habilidades creando sus propias herramientas

Motivations

para entender la motivacion de que alguien quiera realizar un ataque podria ser;

- encontrar datos y exfiltrarlos al publico

- espionaje

- interrumpir el servicio para crear problemas

- chantaje

- ganancias financieras

- creencias filosoficas/politicas

- etica

- venganza

- disrupcion/caos

- guerra

2.2 Explica los vectores de amenazas comunes y las superficies de ataques

Un vector de amenaza o vector de ataque, es el método que utiliza un atacante para obtener acceso a los sistemas

Message-based vector

- SMS

- Instant messaging (IM)

Image-based

File-based

Voice call

Removable device (USB)

Vulnerable software

- basado en cliente o sin agente (agentless)

Unsupported systems and applications

Unsecure network vectors

- Wireless; se recomienda utilizar el ultimo protocolo WPA3

- Wired; tanto para la cableada e inalámbrica es recomendable habilitar 802.1X, que es un protocolo de autenticación que se pide credenciales para poder conectarse

- Bluetooth

Open service ports

solo se deben abrir puertos necesarios

Default credentials

se deben cambiar las credenciales por defecto de los dispositivos

Supply chain

la cadena de suministro también podria ser una puerta para un vector de amenaza

- Managed service providers (MSPs); podrian entrar a nuestra organizacion mediante este tercero que nos realiza servicios de monitoreo por ejemplo

- Vendor

- Suppliers; mediante hardware falsificado

Human vectors/social engineering

- Phishing; hacer creer que algo es real pero en realidad no lo es y se realiza mediante algún enlace que simula alguna pagina web pero en realidad es fraudulenta

- Business email compromiso; podrían modificar ciertas letras del del dominio del correo para que la gente no note que es un correo fraudulento

- Typosquatting; es cuando en el enlace modificar ciertas letras para enviar a la pagina web fraudulenta igual a la oficial. Por ejemplo www.pagina7.cl a www.pag1na7.cl

- Pretexting; es cuando te tratan de contar una historia ya sea por vos o por correo para que les des acceso a lo que ellos quieren

- Vishing; es el phishing mediante la voz

- Smishing; phishing mediante SMS

- Impersonation; es la suplantación de identidad por parte del atacante por alguien que no es

- Watering hole attack; este ataque de abrevadero el atacante inyectará código malicioso en la pagina web que él sabe que te conectas muy a menudo y para prevenir este ataque solo se tiene que tener una buena defensa de la red en capas

- Misinformation/disinformation; esta técnica de ingeniería social se trata de difundir información incorrecta a otros ya sea con desinformacion o información errónea. En la desinformacion el atacante crea múltiples cuentas falsas para que estás puedan compartir la información

- Brand impersonation; los atacantes crean cientos de paginas con marcas reconocidas para que la gente entre a esas paginas creyendo que es la oficial

2.3 Explica los distintos tipos de vulnerabilidades

Application

- Memory injection; agrega código malicioso a la memoria de un proceso existente ocultando el malware dentro del proceso. Una forma mas común de inyección de malware se denomina DLL (biblioteca de enlace dinámico) Injection

- Buffer overflows; El atacante escribe mas de lo esperado en la memoria, lo que provoca que se desborda hacia otra área de la memoria. El desarrollador de la aplicación tiene que realizar la comprobación de los limites para evitar este tipo de ataque

- Race conditions; es cuando dos eventos ocurren al mismo tiempo en una aplicación y esta no tiene en cuenta que estas dos condiciones pueden estar operando al mismo tiempo. El desarrollador tiene que comprobar si esto puede ocurrir al momento de crear la aplicación

- TOCTOU (Time Of Check To – Time Of Use attack) es un ataque dentro de la condición de carrera de tiempo de verificación a tiempo de uso. En simple, el atacante manipula el sistema con su malware en el tiempo en que el programa verifica el acceso y que le llegue la respuesta para escribir su propia respuesta.

- Malicious updates; Debemos asegurarnos de que la actualización que estamos instalando venga realmente de la pagina o del proveedor oficial y confirmando la firma digital

Vulnerabilidades basadas en sistema operativo (OS)

Un sistema operativo debido a su gran cantidad de líneas de código siempre tiene vulnerabilidades por lo que siempre se descubren nuevas y debido a esto son los parches de actualizaciones de seguridad. Las buenas practicas antes de instalar un parche son;

- Planificar la actualización para lo antes posible

- Se recomienda realizar pruebas aisladas del parche antes de implementarlo en la organización

- Guardar los datos antes de reiniciar si lo requiere

- Tener una copia de seguridad en caso de que algo salga mal

Web-based

- Structured query Language Injection (SQLi); es un ataque de aplicación en el que el atacante inyecta su propio código en la información que se ingresa en la aplicación. Para evitar esto los desarrolladores deben realizar controles en el código para evitar ingreso de datos innecesarios durante una entrada normal. Hay muchos tipo de inyecciones de código como HTML, SQL, XML, LDAP etc.

- Cross-site scripting (XSS); el ataque scripts entre sitios. Es una vulnerabilidad en aplicaciones basadas en web que aprovecha la confianza del navegador hacia diferentes sitios web basándose en un ataque que utiliza JavaScript. Para protegernos de este tipo de ataques es importante nunca abrir enlaces de desconocidos, podria funcionar deshabilitar JavaScript, tener el navegador y las aplicaciones actualizadas y el desarrollados debe garantizar que no se pueda ingresar script a la aplicacion

- Non-persistent (reflected) XSS attack es cuando un atacante envía un enlace y el usuario lo abre y sin que se de cuenta el mismo usuario es el que ejecuta el código malicioso contra un sitio web de terceros con el fin de robar credenciales, ID de sesiones o cookies

- Persistent (stored) XSS attack el atacante en vez de enviar un enlace directo a un usuario hace una publicación en redes sociales con el fin de que las personas que abran el enlace y los lleve al navegador este estará ejecutando el código malicioso robando las credenciales y adicionalmente se podria indicar que automáticamente comparta el enlace del codigo malicioso en su feed.

Hardware

- Firmware; es el sistema operativo que se encuentra dentro de los dispositivos IoT y muchas veces ni si quiera sabemos qué sistema operativo tienen estos dispositivos, por lo que solo los fabricanctes de estos pueden actualizarlos o administrarlos

- End-of-life (EOL); este es un aviso del fabricante que en un tiempo mas el equipo no recibirá mas actualizaciones

- End of Service life (EOSL) significa que el fabricante ya no brindará mas soporte al dispositivo

- Legacy; un dispositivo heredado es cuando se utiliza un equipo donde ya no hay soporte pero aun así se sigue utilizando debido a que cumple una funcion muy importante para la organizacion. En este caso se recomienda utilizar reglas de firewall adicionales para el dispositivo y firmas IPS adicionales

Virtualizacion

- Virtual Machine (VM) escape; es un tipo de ataque donde luego de obtener acceso a la maquina virtual, el atacante salta a la siguiente maquina virtual dentro del hipervisor o al sistema operativo del host

- Resource reuse; Cuando no se administran bien los recursos del hypervisor como por ejemplo asignar mas memorias a las VM de las que el host cuenta, este podria escribir en un area de memoria donde la otra VM podria leer

Cloud-specific

algunos ataques a los servicios que podrian sufrir este tipo de tecnologias son ataques DoS debido a que se encuentra todo el servicio en la nube publica, ataques de authentication bypass en caso de tener accesos debiles a los servicios, recorrido de directorios (directory traversal) en caso de que las configuraciones no se encuentren bien establecidas, ejecucion de codigo remoto. Otros ataques que podria recibir son a las aplicaciones de la nube por ejemplo vulnerabilidades de aplicaciones web, Cross-site Scripting (XSS), escritura en memoria fuera de limites y por su puesto SQLi

Supply chain

Dentro de la cadena de suministro de alguna organizacion que manufacture equipos tambien podria tener vulnerabilidades ya que estos proveedores al conectarse con la empresa podria vulnerar la seguridad y así crear backdoors en equipos que ellos venden sin darse cuenta

- Service provider; cuando subcontratamos un servicio no sabemos cual es la seguridad que ellos tienen, por lo que nos afecta enormemente en caso de que este subcontrato tiene informacion confidencial de nuestra empresa. Debido a esto, es comun que las empresas realicen auditorias de seguridad continua de sus proveedores de servicios

- Hardware provider; podria ser un caso de que se compra un equipo de alguna marca reconocida pero ese equipo resulta ser pirata, por lo que no cuenta con la seguridad necesaria

- Software provider; al momento de adquirir un nuevo software es recomendable validar la firma digital del software. Tambien al momento de realizar la actualizacion se tiene que tener precaucion de realizarla directamente con la marca del software

misconfiguration

Existen varios casos donde se deja en internet datos que tendrian que ser confidenciales debido a que no realizacion la proteccion de estos. Tambien las cuentas de administradores muchas veces son no seguras, por lo que una buena practica es deshabilitar el inicio de sesion con la cuenta de administrador. La utilizacion de protocolos inseguros como por ejemplo Telnet, FTP, SMTP, IMAP, entre otros son fuentes de vulnerabilidades debido a que no cuentan con tecnologias de cifrado, por lo que se recomienda la utilizacion de las versiones seguras como SSH, SFTP, IMAPS, etc. Dejar los dispositivos con sus credenciales por defecto es otra fuente de vulnerabilidad que podriamos tener. Tener puertos y servicios abiertos sin que sean ocupados puede otorgarle acceso a los ciberdelincuentes

Mobile device

- Jailbreaking/rooting; reemplaza el firmware o sistema operativo por uno de terceros perdiendo todo el soporte de la marca del sistema operativo. Generalmente se realiza para eludir la seguridad del SO y habilitar nuevas funciones. Al realizarlo en el sistema Android se llama Rooting y en Apple iOS se llama Jailbreaking.

- Side loading; es la instalacion de aplicaciones fuera de la tienda oficial de la marca por lo que podria contar esa aplicacion con malware. Generalmente los SO de los dispositivos bloquea ese tipo de instalacion por lo que para realizar esto se realiza el Jailbreaking o rooting

Zero-day

son las vulnerabilidades que aun no se encuentran por parte de las empresas pero los atacantes ya las estan explotando, por lo que una vez que se enteran de esta vulnerabilidad la empresa creará el parche de seguridad con urgencia. Mientras aun crean el parche para la vulnerabilidad el atacante puede seguir explotandola y eso es un ataque Zero-Day.

2.4 Dado un escenario, analiza los indicadores de actividad maliciosa

Malware attacks

- Ransomware; infectan la maquina, cifran todos los datos y solicitan un pago para recibir la clave de descifrado

- Virus; es capaz de replicarse de una computadora a otra, pero para que se inicie se requiere la intervención humana iniciando un ejecutable o haciendo clic en algun enlace. Existe un virus sin archivo donde no se instala como software y lo que realiza es ejecutar comando en aplicaciones como PowerShell y con eso puede descargar scripts adicionales

- Worms; puede ejecutarse y autoreplicarse entre sistemas sin intervención del usuario. Se pueden miticar con Firewalls, IDS/IPS

- Spyware; es un malware que vigila todo lo que sucede en el sistema e incluso instalar un keyloggers. Puede poner publicidad, robar informacion personal, o cometer fraudes de afiliados para ganar dinero con las compras en linea. Muy similar a un virus necesita ser instalado. Puede ser mitigado con anti-virus o anti-malware

- Bloatware; Son programas o aplicaciones que vienen con el sistema ya instalados y que no queremos tener ya que no son ningun aporte y utilizan recursos innecesarios

- Keyloggers; es malware que guarda todas las teclas que se precionan para obtener informacion personal como contraseñas e incluso pueden sacar fotos de la pantalla para enviarlas al atacante

- Logic bomb; Está esperando que cierta hora y fecha o que el usuario realice cierta accion para que se active borrando datos, reiniciar el sistema, realizar cambios en el sistema. Son creados por un usuario final por lo que no es algun malware en sí y debido a esto no existen firmas de antivirus o antimalware para este tipo de ataque

- Rootkits; Generalmente se oculta en el kernel del sistema operativo lo que lo hace muy dificl de identificar y al ejecutarse lo hace como parte del sistema operativo por lo que posiblemente no se verá en la lista de procesos del sistema. Para combatirlos se crean procesos dentro de la BIOS UEFI llamado arranque seguro y este busca firmas del sistema operativo y verificará que nada haya cambiado en el kernel del SO antes de iniciar el sistema

Physical attacks

- Brute force; se puede usar la fuerza bruta para forzar cerraduras de puertas o ventanas para acceder a los sistemas fisicamente por lo que es recomendable tenerlo en consideracion

- Radio Frequency Identification (RFID) cloning; clonaciones de tarjetas de acceso a oficinas

- Environmental; Un ataque medioambiental muy comun es apagar la energia en un centro de datos o tambien apagar el A/C para que luego al sobrecalentarse los equipos estos se apaguen

Network attacks

- Denial-of-service; un atacante sobrecarga un servicio para que este colapse y los usuarios legitimos no lo puedan utilizar

- Distributed Denial of Service (DDoS); utilizan multiples dispositivos de todo el mundo para sobrecargar un servicio. Existen DDoS amplificados y reflejados que consisten en aprovechar los servicios de internet disponibles como NTP, DNS o ICMP donde con una pequeña solicitud a muchos servidores abiertos de DNS hacemos que estos respondan todos juntos a la IP de la victima

- Domain Name System (DNS) attacks; Puede ser un envenenamiento de DNS una modificacion del archivo host de la computadora victima para que la victima primero verifique si en ese archivo se encuentra la resolucion DNS en lugar de realizar la consulta en el propio servidor DNS. DNS spoofing/poisoning es cuando un atacante escucha una solicitud de DNS en tiempo real conectandose al servidor DNS y modificando la direccion de resolucion de DNS con la direccion IP del atacante fraudulenta. Domain hijacking (secuestro DNS) es cuando el atacante entra al servidor y realiza cambios en la configuracion del servidor DNS. URL hijacking (secuestro de URL) podria redirigir a los usuario a los usuario a un sitio web que presenta publicidad o tambien podria registrar un nombre parecido modificando solo una letra con el fin de que el usuario no se dé cuenta que se encuentra en otra pagina, este aprovechamiento del error ortografico se llama Typosquatting o Brandjacking

- Wireless attacks; la principal vulnerabilidad asociada al ataque de desautenticacion es que los marcos de administracion no proporcionan ninguna seguridad enviando todo en texto claro por lo que se podria ver informacion de los dispositivos. Gracias a la actualizacion 802.11ac varios marcos de administracion se encuentran cifrados como los anuncions de disociacion, autenticacion y cambio de canal. Radio Frecuency (RF) jamming (atascado) es cuando se envia interferencia para que el usuario escuche mas ruido que datos reales del punto de acceso inalambrico (AP). Wireless jamming tambien es un ataque que inabilita la red WiFi enviando ruido al AP

- On-path attacks; un ataque en ruta o man-in-the-middle permite a un atacante ubicarse entre dos dispositivos y observar todo el trafico que va y viene entre los sistemas, siendo un ataque invisible para las victimas. Un tipo de ataque en ruta es el envenenamiento de ARP (ARP poisoning o spoofing) y este se realiza al momento en que la computadora victima no conoce la direccion hardware (MAC) del enrutador victima y lo unico que tiene es la direccion IP del enrutador y es el Protocolo de Resolucion de Direcciones (ARP) lo que permite resolver la direccion MAC a partir de una direccion IP enviando un mensaje de Broadcast a la red preguntando si algun dispositivo es 192.168.1.1 y esperando la respuesta de la MAC de ese dispositivo y una vez con esa respuesta el PC guarda la IP y la MAC asociada en la tabla ARP. El ataque de ARP Spoofing es cuando el atacante envía su direccion IP indicando que él es 192.168.1.1 y con la MAC real del atacante lo que significa que cuando entre el router y la victima se necesiten comunicar todo el trafico pasará por el atacante y este luego de ver o modificar el trafico lo volverá a reenviar a su destino. On-path Browser attack o Man-in-the-browser el malware o troyano se configura como un proxy capaz de redirigir el trafico antes y despues de que se envie a la red, lo que significa que si la red estuviera encriptada igual se podria ver la informacion debido a que se ejecuta en el mismo dispositivo de la victima

- Credential replay; Un ataque de repeticion intercepta y retransmite un mensaje o una transmision de datos validas para engañara a un sistema o usuario. En este caso el atacante no necesita descifrar el mensaje ya que solo reutiliza la comunicacion legitima como credenciales de autenticacion o tokens para obtener el acceso. Un ataque de repeticion se llama Pass the Hash (pasar el hash) el hash se refiere al hash de la contraseña y es cuando un atacante obtiene una copia del hash en una autenticacion para luego hacerse pasar por la victima. Una forma de evitar este ataque es utilizar un cifrado para que no se pueda ver ningun trafico enviado a traves de la red junto con algun salt adicional a la contraseña, tambien configurar el servidor para no recibir el mismo hash dos veces. Las cookies de session son archivos que almacenan informacion sobre sitios que se visitan, nombres de usuarios y lo mas valioso para el atacante un ID de sesion con el fin de que con ese ID de sesion pueda obtener acceso al servidor sin las credenciales. Session hijacking (sidejacking) o secuestro de sesion ocurre cuando un usuario se autentica inicialemente con un servidor web con el usuario y contraseña y el server responde con un ID de sesion y si el atacante obtiene el ID de sesion podría usarlo para sesiones posteriores en el servidor web. Los ID session se encuentran en los encabezados por lo que podrian capturarse con Wireshark o Kismet. Tambien con exploits de XSS (Cross-site scripting). Una forma de evitar este tipo de ataques es cifrando todo configurando el servidor con HTTPS y en caso de poder tener esta conexion es recomendable cifrar con un concentrador VPN permitiendo el cifrado al menos en la primera parte del viaje de los datos quedando solo expuesta la parte que está despues del concentrador VPN

- Malicious code; El codigo malicioso podria estar empaquetado en un ejecutable, un script, macro virus, gusano, caballo de troya, o muchos otros metodos de codigo malicioso que pueden acceder al sistema. La defensa en crucial para evitar este codigo malicioso por ejemplo, utilizar un anti-malware para bloquear ejecutables, scripts o macro virus, un firewall para bloquear trafico malicioso, actualizaciones y parches continuos y capacitar a usuarios para que no sean victimas de phishing

Application attacks

- injection attacks; un ataque de inyección es una forma muy común de atacar una aplicación ya que el atacante puede agregar fácilmente codigo malicioso adicional a la entrada y pasa sanear esto se debe tener las comprobaciones adecuadas de cualquier entrada. Un ataque de inyección SQL es Inyeccion SQL y otros ataques son HTML, XML, LDAP, entre otros.

- Buffer overflows; el desbordamiento de búfer es cuando se ingresa mas información de la que una variable puede contener y los datos adicionales se desbordan en el bufer de memoria que se encuentra al lado de esa variable. Es evitable revisando las entradas de la aplicación

- Replay attack; un ataque de repetición es cuando el atacante recopila información directamente de la red o de la pc de la victima y reproduzca esa información en el servidor para obtener acceso adicional a la aplicación. Puede ser mediante una intervención de red (Network tap) o envenenamiento ARP (ARP poisoning) o malware en el pc de la victima. Una vez que recopila el hash de usuario y contraseña o el ID de sesión, puede usarlo para replicar contra el servidor y obtener acceso. Se podria utilizar un ataque en ruta (on-path) para la recopilación de información y un ataque de repetición (replay attack) para enviar esa información al servidor.

- Privilege escalation; puede ser una escalada de privilegios obtener acceso como administrador pero también puede ser una opcion para el atacante una escalada de privilegios lateral (horizontal). Para evitar este ataque es necesario cerrar cualquier vulnerabilidad del sistema, actualizar antivirus o antimalware con firmas de escaladas de privilegios.

- Cross-site requests forgery; este ataque de solicitud de falsificación entre sitios es cuando una vez que la victima inicia sesión en un sitio web, el sitio web confía en el navegador el atacante podria crear codigo que haga que su navegador una vez haya iniciado sesión en Facebook publique información en su estado. Una forma de evitar este tipo de falsificaciones es utilizar un token criptografico que se utiliza cada vez que el cliente realiza una solicitud

- Directory traversal; un recorrido de directorio es una vulnerabilidad asociada a la configuración incorrecta del servidor web lo que permite a un atacante leer o escribir archivos en un servidor web que normalmente están fuera del alcance

Cryptographic attacks

- Birthday attack; es la probabilidad de que se encuentre una colisión de hash mediante un proceso de fuerza bruta. Para evitar esta colisión es necesario utilizar un tamaño de salida de hash muy grande.

- Collision; es el mismo hash resultante de dos textos diferentes

- Downgrade attack; en un ataque de degradación el atacante intenta que 2 dispositovos utilicen un algoritmo de cifrado mas debil o que no utilicen cifrado derechamente. Una forma habitual de ataque de degradación es la eliminación de SSL (SSL stripping) combinando un ataque en ruta debido a que estas en medio de una conversación puedes realizar el ataque de degradación

Password attacks

- Spraying attack; el ataque de pulverización es un ataque donde se prueban las contraseñas mas comunes y en caso de no tener éxito pasaran a la siguiente cuenta con el fin de que no se bloquee la cuenta por muchos intentos fallidos

- Brute forcé; prueba muchas iteraciones diferentes de contraseñas hasta encontrar la correcta. Para evitar que la cuenta se bloquee en un ataque de fuerza bruta, los atacantes descargan el archivo que contiene la contraseña y a ese archivo se le hace la fuerza bruta.

Indicators of Compromise (IOC)

Es la evidencia de que alguien pudo haber violado o accedido a los sistemas. Por ejemplo una cantidad inusual de trafico de otro país, hashes modificados de archivos, cambios en los servidores de DNS, patrones inusuales de autenticación, etc

- Account lockout; un indicador muy revelador de una posible vulneración de seguridad es una cuenta bloqueada debido a demasiados intentos de inicio de sesión

- Concurrent sesión usage; el uso simultaneo de sesiones es cuando notamos que se encuentran logeados en dos dispositivos distintos con el mismo usuario

- Blocked content; los malware tienden a deshabilitar cualquier tipo de actualización de antivirus una vez que infectaron la maquina. Por lo que este es un buen indicio de indicador de vulnerabilidad

- Impossible travel; es cuando el mismo usuario se encuentra logeado en dos localidades distintas

- Resource consumption; cuando un atacante ingresa a la red y se encuentra por ejemplo transfiriendo archivos esto hará un consumo de recursos inusual y mas aun si esto ocurre en algún horario en donde los recursos son bajos (en la noche)

- Resource inaccessibility; no poder acceder a un recurso podria ser un indicador de compromiso por ejemplo al no poder acceder a un servidor puede ser posible debido a que están tratando de encontrar una vulnerabilidad y el equipo falló por lo que se encuentra inaccesible

- Out-of-cycle logging; un registro fuera de ciclo podria ser un indicador de compromiso al saber que ese registro o la información contenida en ese registro en especifico no debería estar en ese registro en ese periodo de tiempo. Por ejemplo el registro de una instalación de algún parche o programa en horario no autorizado es un registro fuera de ciclo lo que significa un posible indicador de compromiso

- Missing logs; los atacantes eliminan la información de log para ocultar que estaban en el sistema

- Published/documented; cuando los datos privados se encuentran disponibles en internet

2.5 Explica el proposito de las tecnicas de mitigacion utilizadas para proteger la empresa

Segmentation

Para limitar el alcance de cualquier tipo de evento de seguridad puede ser útil segmentar la red en pequeñas partes o para optimizar el ancho de banda de alguna aplicación

Access control

Una ACL proporciona una manera de permitir o prohibir el trafico a través de la red, sistemas operativos u otras tecnologías

Application allow list / deny list

Otra forma de segmentación es creando una lista de aplicaciones permitidas y denegadas garantizando que solo se puedan utilizar ciertas aplicaciones bloqueando las otras. Se encuentran dos filosofías diferentes para las listas de permitidos y para las listas de denegados. En las listas de permitidos solo se ejecutarán las aplicaciones que aparezcan en la lista denegando absolutamente todo lo que no se encuentre en dicha lista. En la lista de denegados se encuentra ingresado solo las aplicaciones que no se quiera que se instalen autorizando absolutamente todo lo que NO se encuentre en esa lista. El ingreso de los programas a las listas podria ser mediante un hash en vez de su nombre, lo que asegura que si algo cambia en la aplicación, cambiaria el hash por lo que la regla indicada se aplicaría. Tambien se pueden agregar mediante el certificado de cada aplicación o indicar que la aplicación se ejecute de algún directorio o ruta en especifico

Patching

Para evitar un ataque, la mejor manera es parchear cualquier vulnerabilidad conocida

Encryption

Otra forma de mitigar eventos de seguridad es limitar la cantidad de datos que un atacante podria obtener y esto se realiza mediante cifrado de archivos. En Windows el cifrado a nivel de archivo es llamado EFS y para cifrar discos completos se encuentra el cifrado de disco (FDE)

Monitoring

Para identificar eventos de seguridad, es importante tener un monitoreo constante y poder registrar toda la información que ocurre en la red. Es útil tener todos los archivos de registros en solo una fuente central llamado SIEM (Security Information and Event Management)

Least privilege

La practica del mínimo privilegio significa que los derechos y permisos asignados a un usuario están limitados al rol laboral especifico de ese usuario

Configuration enforcement

Reforzar la configuración de los sistemas que se conectan a la red donde normalmente se realiza al momento de conectarse y verifica si el sistema y antivirus está actualizado, entre otras cosas y se podria aplicar incluso a equipos de firewall y EDR. Tambien al momento de conectarse se podria verificar el status del certificado y así verificar si se debe o no confiar en ese dispositivo. En caso de no contar con los requerimientos aprobados se podria conectar a alguna VLAN especifica y así actualizar los cambios necesarios.

Decommissioning

Antes de realizar el desmantelamiento es necesario eliminar la información útil por lo que es recomendable destruir la unidad de almacenamiento

Hardening techniques

Una de las formas de mantener los sistemas operativos mas seguros es siempre realizar la actualizaciones de seguridad, contar un una política de seguridad que asegure que las cuentas de usuarios se encuentren protegidas con contraseñas complejas y limitar el acceso a las cuentas para que solo los necesarios tengan permisos de administrador.

- Encryption; cifrar los datos puntuales que se desean proteger es una buena técnica de protección mediante el Encrypting File System (EFS) de Windows o cifrar el disco completo con Full Disk Encryption (FDE). Para comunicaciones entre dispositivos a través de la red se podria cifrar todo el trafico de la red mediante una VPN o en muchas ocasiones las aplicaciones cuentan un un cifrado integrado como por ejemplo si hay conexión con otros dispositivos desde un navegador podria utilizar HTTPS.

- Endpoint protection; Se puede llevar a cabo gracias a Endpoint Detection and Response (EDR) ya que puede reconocer malware y vulnerabilidades conocidas basándose en una firma, analizar el comportamiento para identificar cuando puede estar ocurriendo algo malicioso, supervisar procesos, machine learning, analiza la causa raíz de las amenazas y tomar decisiones y medidas como por ejemplo aislar el sistema o poner en cuarentena la amenaza o revertirá a una configuración anterior para la eliminación de la amenaza

- Host-based Firewall; es un firewall basado en software que se ejecuta en segundo plano filtrando el flujo de trafico tanto entrante como saliente del sistema. Dado que se encuentra en el SO puede ver los datos antes o después del cifrado por lo que puede decidir que procesos debería aceptar o denegar. Supervisa los procesos desconocidos que podrian haberse asociado debido a algún malware y en caso de que detecte algo inusual puede bloquear automáticamente el trafico. Este firewall se ejecuta en sistemas individuales pero puede ser gestionado desde una consola central

- Host-based Intrusion Prevention System (HIPS); pueden al igual que un IPS buscar tipos de ataques pero a nivel de host. Tambien puede proteger las configuraciones de las aplicaciones y del sistema operativo, busca y verifica actualizaciones. Se puede basar en cambios de comportamientos, heuristica, firmas almacenadas, cambios en el registro, desbordamiento de buffer o cambios en carpetas de sistema operativo por lo que en cualquier de estos eventos podria alertar y bloquear el proceso

- Disabling ports/protocols; cerrar tantos puertos como sean posibles ya que cada puerto abierto es una posibilidad de que un atacante encuentre alguna vulnerabilidad. Se podria instalar un firewall de nueva generación para filtrar por servicios que utiliza el puerto

- Default password changes; es muy importante realizar el cambio de contraseñas que vienen por defecto en los dispositivos o programas

- Removal of unnecessary software; eliminar cualquier aplicación que no se encuentra en uso para reducir el riesgo

Dominio 3.0 Arquitectura de Seguridad

3.1 Comparar y contrastar las implicaciones de seguridad de diferentes modelos de arquitectura

Architecture and infrastructure concepts

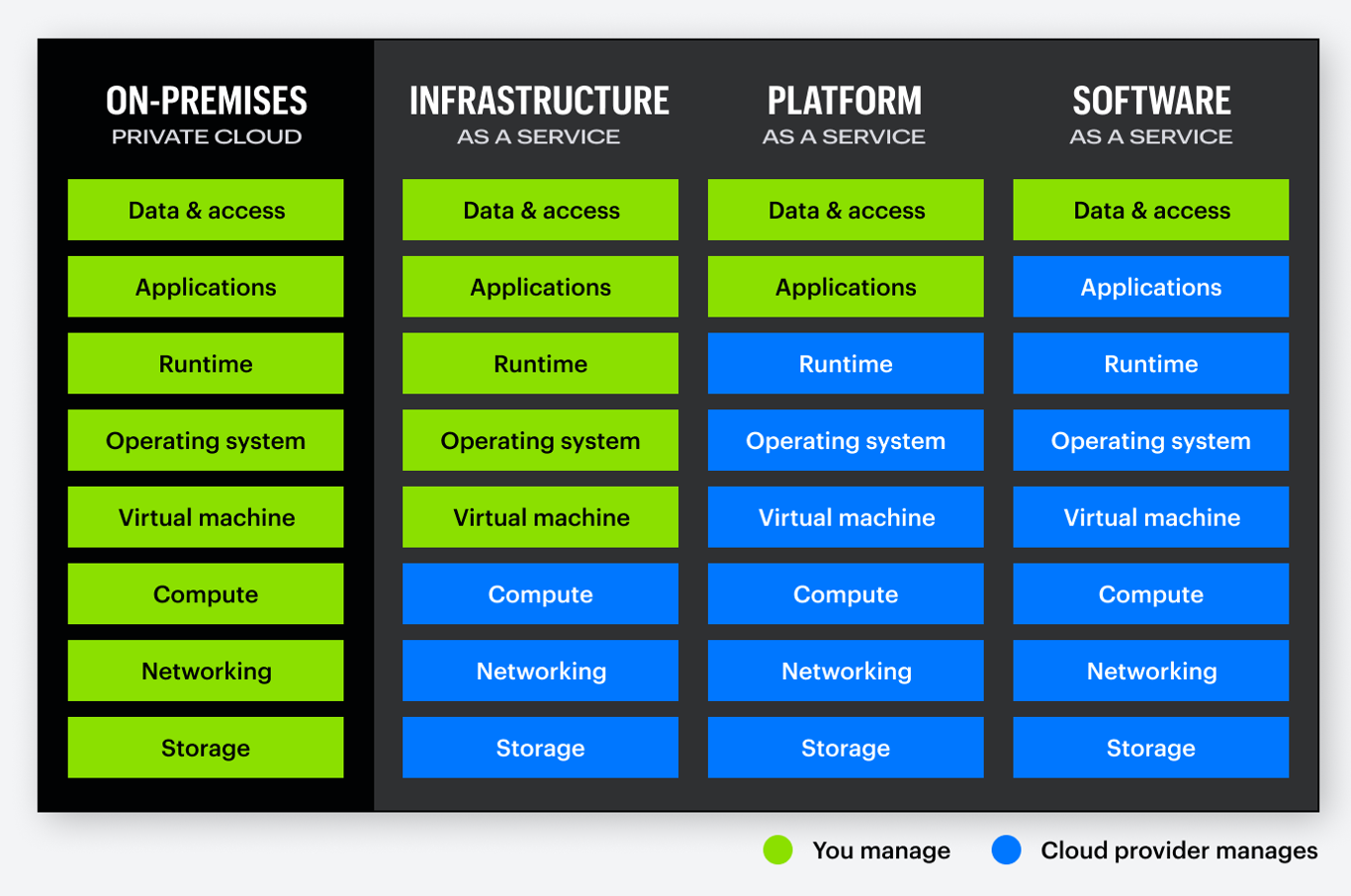

- Cloud;

- REsponsibility matrix;

- Hybrid considerations; es cuando se utilizan nubes de distintos proveedores y es llamada nube hibrida y generalmente estos proveedores no se comunican entre si pero podría darse que los datos se transfieren entre las nubes por internet por lo que se tiene que considerar las configuraciones de seguridad para proteger los datos en transito

- Third-party vendors; una buena practica es contar con una política de gestión de riesgos de proveedores para poder administrar y mantener la seguridad de las tecnologías de terceros. También se debe pensar en como se manejarán la respuesta a incidentes para los proveedores externos y se debe monitorear estos procesos y dispositivos de terceros.

- REsponsibility matrix;

- Infrastructure as a Code (IaC); se crean instancias de la aplicación mediante código con el fin de que se pueda implementar rápidamente en otras nubes o modificar las instancias en el código directamente para realizar la modificación en la infraestructura rápidamente pudiendo crear la infraestructura completa en el código creado

- Serverless Architecture; son arquitecturas en la nube sin servidores donde solo se necesita acceder a funciones individuales (Function as a Service FaaS) que manejan una aplicación por lo que no nos preocupa el sistema operativo utilizado por lo que ahorra tiempo y dinero ya que solo se utiliza la función de una aplicación. Al tener el servicio en la nube se preocupa el proveedor de la nube de la seguridad

- Microservices and APIs; las APIs son interfaces de programación de aplicaciones donde nos permite controlar programáticamente la forma en que funciona una aplicación por lo que se puede dividir una aplicación entera en distintos microservicios para esa aplicación y ejecutarlos como instancias separadas en la nube. Con esto el cliente solo tiene que indicarle a la API Gateway para que esta envíe la solicitud al microservicio apropiado. Esto hace que sea escalable ya que solo se utilizarían servicios que se necesitan y no una aplicación entera, mas resistente ya que si un microservicio se pierde el resto seguirá funcionando y proporcionaríamos seguridad en función al microservicio, por ejemplo, si el microservicio maneja autenticación, proporcionaríamos un conjunto de procesos de seguridad para eso, o si está leyendo y escribiendo en una base de datos, habrá un proceso de seguridad asociado para ese microservicio.

- Network infraestructura;

- Physical isolation; este espacio de aire donde los equipos se encuentran separados sin ninguna conexion entre si se pudiera utilizar por ejemplo cuando se tienen los servidores web en un rack y los servidores de bbdd en otro rack y si se encuentra un espacio de aire entre ellos (sin conexion entre ellos) significa que hay aislamiento fisico.

- Logical segmentation; gracias a las VLANs permiten configurar ciertas interfaces en el switch a una VLAN y otras interfaces a otra VLAN, y de esta forma las VLANs no se pueden comunicar entre si, por lo que tiene el mismo efecto de tener 2 switches separados

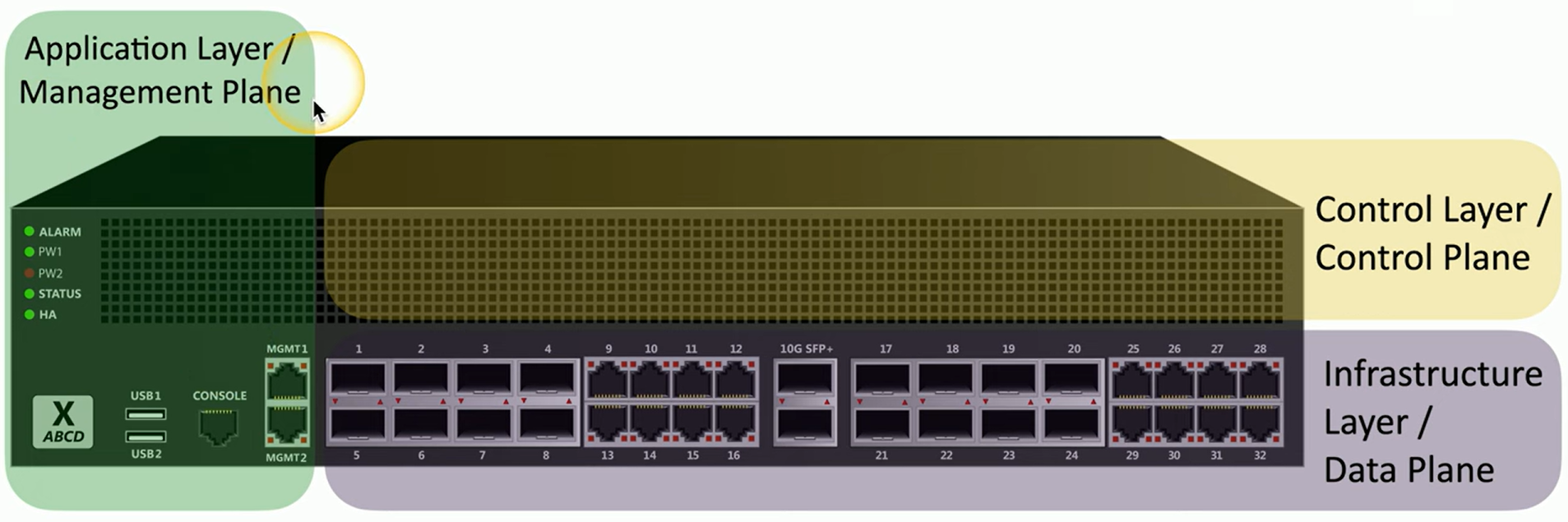

- Software-defined networking (SDN); Los dispositivos de red tienen diferentes planos funcionales de operacion para dividir los dispositivos de red en funciones individuales y asi poder codificarlo y usarlo en la nube. Estos planos son;

- Plano de Datos / Capa de Infraestructura; es el proceso de reenvio de datos ya sea por switches, router, firewall, etc. Es decir el trafico de red.

- Plano de Control / Capa de Control; acá se gestionan el reenvio de datos del plano de datos. Por ejemplo la tabla de enrutamiento de un router para poder saber donde se tienen que reenviar los datos. En resumen este plano es donde se le indica al plano de datos como llegar del punto A al puento B (protocolos de enrutamiento dinamicos y estaticos).

- Plano Administrativo / Capa de Aplicacion; en este plano es donde se realizan cambios de configuracion del dispositivo ya sea mediante SSH, navegador o API

- On-premises security; es cuando la infraestructura se encuentra en la instalación y con esto se tiene un control total sobre las decisiones tomadas en materia de seguridad

- Centralized vs decentralized; en casi todas las organizaciones la tecnologia está descentralizada, debido a que se pueden tener varias sucursales, varios proveedores de servicios en la nube y mas de un sistema operativo ejecutandose en la organizacion, por lo que resulta algo complejo de gestionar. La mayoria de los profesionales de seguridad crean una vista de gestion consolidad de todos los sitemas desde una unica consola de monitoreo proporcionando una mayor visibilidad pero crea un unico punto de fallo.

- Virtualization; permite correr diferentes S.O. en el mismo hardware

- Containerization; algunas organizaciones están migrando a este tipo de virtualizacion llamada contenedores. Este servicio permite mantener multiples aplicaciones ejecutandose simultaneamente dentro del software del contenedor (Docker) sin la necesidad de tener multiples S.O.

- IoT (Internet of Things); son dispositivos diseñados para integrarse en la red y ser compatibles con algunas de las funciones y servicios que se utilizan a diario. El problema que su seguridad no es la mejor por lo que se tiene que tener en cuenta al momento de implementarlo.

- Industrial Control systems (ICS) / Supervisory Control and Data Acquisition (SCADA); este sistema permite a los tecnicos trabajar desde una sala de control centralizada, supervisar el estado de los equipos y realizar cambios y modificaciones desde la sala de control. Este sistema debe estar completamente segmetnadas del exterior.

- Real-time operating system (RTO); el sistema operativo en tiempo real es un sistema donde todo el sistema se centra en un unico proceso. Por ejemplo, al momento de frenar un vehiculo el sistema se centrará repentinamente en ese sistema de frenado, lo que se puede activar el ABS, los intermitentes, el ESP, etc.

- Embedded systems; un sistema embebido es aquel que tanto el hardware y software se crean como un dispositivo autonomo y diseñados para un proposito especifico, lo que significa que están diseñados para hacer solo 1 cosa y hacerla de manera eficiente, por ejemplo los semaforos, los smartwaches o equipos de monitoreo de un hospital

- High availability (HA); permite mantener un sistema en funcionamiento constante, incluso si falla una parte del mismo. Tambien llamado sistema redundante que es disponer multiples sistemas para que se pueda utilizar si algun sistema falla

Considerations

- Availability; la disponibilidad es que queremos que nuestros recursos se encuentren operativos el tiempo que se necesiten y a las personas adecuadas. Se mide en porcentaje del tiempo de disponibilidad durante un año. Por ejemplo, una empresa podria tener un 99,999% de disponiblidad en el año.

- Resilience; la resiliencia es el tiempo que demora en recuperarnos de una caida en los sistemas. Lo que es muy dificil saberlo con seguridad ya que todo depende del tipo de problema, por ejemplo, si el problema reside en un hardware debemos reemplazarlo por lo que no sabemos cuanto demorará ese reemplazo, o si el problema es de software no sabemos cuanto tomará instalar el parche de seguridad correspondiente. Una medida de resilencia es el MTTR que es el Tiempo Medido de Reparacion.

- Cost; siempre que elaboramos un plan para instalar una tecnologia especifica una de las primeras preguntas que nos hacemos es ¿Cuanto va a costar esto?. Se podria presagiar un costo inicial pero puede ser muy diferente al costo real total. Tambien se debe considerar el costo de mantenimiento y el costo por reemplazo o reparacion.

- Responsiveness; esperamos una capacidad de respuesta lo mas rapida posible. Es dificil de medir ya que pueden producirse varios pasos en una sola solicitud.

- Scalability; es comun tener un servicio o una aplicacion en donde se ajusta la carga actual y a medida que mas personas necesiten usarla podemos extenderla o escalar a una aplicacion mas grande.

- Ease of deployment; al implementar una aplicacion no solo hay que tener en cuenta la infraestructura tecnica, si no tambien recursos de hardware disponibles, disponer de presupuesto especifico y tener en cuenta el proceso de control de cambios. Para implementaciones basadas en la nube podria ser un proceso relativamente sencillo, ya que se puede automatizar mediante orquestacion que consiste en la creacion automatica de la infraestructura

- Risk transference; la transferencia de riesgo mas comun es la contratacion de un seguro de ciberseguridad contra la proteccion de ransomware lo que tambien podria activarse este seguro al sufrir periodos de inactividad empresarial y perdidas financieras. Este seguro ayuda a la empresa a minimizar el riesgo asociado a lo que sucede despues de un incidente de seguridad

- Ease of recovery; la facilidad de recuperacion es importante al momento de recuperarse de algun tipo de interrupcion ya que esto conlleva a un costo por perdida de funcionamiento, por lo que conviene planificar que el proceso de recuperacion sea lo mas eficiente posible. Por ejemplo luego de que un malware se aloja en un sistema operativo lo mas rapido es borrar todo y empezar de cero reinstalando el S.O. lo que podria tardar mas de 1 hora, o se podria tener imagenes del sistema operativo y recuperarte facilmente desde una copia de seguridad de la imagen que demoraria unos 10 min. En caso de implementar una nueva aplicacion o servicio se debe considerar qué se necesitará para poner en marcha este sistema si surge algun problema y encontrar la manera mas sencilla de recuperarse ante esta situacion.

- Patch availability; se debe probar y asegurar que los parches no dañarán nada que actualmente funcione en nuestra produccion para luego implementarlo en produccion lo mas rapido posible.

- Inability to patch; muchas veces hay sistemas como los HVAC que son los controles de calefaccion A/C y ventilacion que durante mucho tiempo no se encuentre alguna actualizacion con parches para alguna vulnerabilidad, por lo que es recomendable reforzar la seguridad en estos sistemas instalando un firewall entre ese sistema y la red empresarial.

- Power; es recomendable contratar un electricista autorizado para analizar el consumo electrico y que nos ofrezca planes para ampliarlo en el futuro y revisar la instalacion de UPS y generadores electricos.

- Compute; podria ser un unico procesador ejecutandose en un servidor o varios procesadores ubicados en multiples tecnologías basadas en la nube.

3.2 Dado un escenario, aplique principios de seguridad para proteger la infraestructura empresarial

Infrastructure considerations

- Device placement; se utilizan firewall para ayudar a segmentar la red y determinar donde instalar diferentes dispositivos en la infraestructura, junto con dispositivos Honeypots, jump server, balanceadores de carga, sensores también ayuda a crear un entorno mas seguro.

- Security zones; tiene un rango de IP diferente y así creando estas zonas de seguridad podríamos asociar la red según los dispositivos. Por ejemplo, separar una zona de confianza con una no confiable o una interna a una externa o detallarlas aun mas como por ejemplo zona interna, Internet, Servidores, bases de datos o cifrada. Con esta separación luego crearíamos reglas que indiquen por ejemplo que permitimos enviar datos desde una zona de confianza a una no confiable o permitir el acceso de una zona exterior de la red a la zona encriptada.

- Attack Surface; la superficie de ataque es por donde un atacante podria encontrar una vulnerabilidad, por ejemplo, un codigo de aplicación, un puerto abierto, un proceso de autenticación o un error humano. El objetivo es minimizar el tamaño posible de la superficie de ataque auditando codigo, bloquear puertos en el firewall, monitorear el trafico de la red en tiempo real, etc.

- Connectivity; es importante integrar la seguridad en la conectividad de la red ya sea protegiendo el cableado de la red, proporcionar cifrado a nivel de aplicación, para personas remotas o sitios remotos incluir cifrado con conexiones VPN y túneles IPsec.

- Failure modes; los dispositivos de seguridad que monitorean el trafico pueden fallar por lo que se debe saber como actuará la red una vez que esté afuera de línea el dispositivo de seguridad. Esto se podria ver en la documentación del equipo y los escenarios podrian ser;

- Fail-Open; que significa que en caso de fallo o queda inaccesible, los datos seguirán fluyendo a través de la conexión sin el proceso de seguridad correspondiente al dispositivo caido.

- Fail-Closed; en caso de fallo o inaccesible del dispositivo de seguridad, se interrumpirá la conexión de red y no habrá comunicación a través del enlace

- Device attribute

- Monitoring active vs passive; dado a que el IPS está diseñado para bloquear trafico malicioso en tiempo real, usa una configuración de monitoreo activo de forma predeterminada. Se puede utilizar un IPS como IDS (passive) solo monitoreando la red y esto se hace conectando un switch entre el IPS y los hosts. Con esta configuración el switch toma una copia del trafico (Port mirror) de los hosts y los envía al IPS para que solo monitoree el trafico de la red y no bloquee el trafico

- Network appliances;

- Jump server; un servidor de salto es un dispositivo situado dentro de la red que es accesible desde el exterior generalmente reforzado y con medidas de seguridad para limitar el acceso solo a personas autorizadas. Lo que significa que primero el cliente externo se conectará al Jump Server y desde el Jump Server podrá conectarse por SSH a un servidor web interno para realizar cambios.

- Proxies; un servidor proxi está diseñado para interponerse en una conversación entre dos dispositivos y realizar solicitudes de uno de esos usuarios. Lo que significa que cuando un cliente necesita por ejemplo una pagina web externa, en lugar de comunicarse directamente con el servidor web externo el host se comunicará con el servidor proxy y este realiza la solicitud a internet para que la respuesta se haga al servidor proxy y este pueda evaluar la respuesta y confirmar que la respuesta no es maliciosa para luego reenviarla al host solicitante. Tambien podria tener solo la función de almacenamiento en caché, filtrado de URL, escaneo de contenido. Generalmente hay dos tipos de proxy, el primero es proxy explicito que se configura en la aplicación o S.O. que se está usando donde se le indica el nombre del proxy o la dirección IP del proxy que se está comunicando y el segundo es el Proxy transparente que desde el punto de vista del cliente, no saben que está instalado y este puede intervenir en la conversación y realizar solicitudes en nombre del usuario sin necesidad de configurar nada en el S.O.

- Otro tipo de proxy es en NAT que convierte las dirección ip internas y externas en los routers. Un proxy de aplicación comprende los protocolos para una aplicación especifica, por ejemplo un proxy http, https, ftp, entre otros.

- Un proxy para controlar el trafico saliente a internet se llama “Forward proxy” o “Internal proxy” donde los usuarios realizan solicitudes al servidor proxy interno y este realiza la solicitud al sitio web de internet para que el sitio web responda al proxy y este verifique que sea legitimo para luego enviar esa respuesta web al usuario.

- Reverse proxy proporcionan un tipo de función similar pero para el trafico entrante a un servicio específico, por ejemplo usuario de internet que desean comunicarse con nuestro servidor web alojado en la red primero se conectan al servidor proxy y proxy realiza la solicitud en nombre del usuario luego el servidor web responde al proxy y el proxy envia la respuesta al usuario en internet proporcionando seguridad adicional delante del servidor web ya que si el proxy detecta algún trafico malicioso entrante este lo bloquea en lugar de ser enviado al servidor web y al mismo tipo el proxy puede actuar como servidor cache para solicitudes idénticas provenientes de internet.

- Open proxy es un proxy disponible para que cualquiera en internet pueda usarlo y así este servidor proxy realice las solicitudes que nosotros no queremos realizar.

- Intrusion Prevention System (IPS)/Intrusion Detection System (IDS) ; un Sistema de prevención de instrusiones está diseñado para observar el trafico que atraviesa la red en tiempo real y en caso de encontrar algo que podria interpretarse como peligroso o una vulnerabilidad explotable el IPS puede bloquearlo inmediatamente, en cambio, el IDS solo alerta que estas vulnerabilidades están atravesando la red sin poder bloquear el malware detectado

- Load balancer; toma una carga que viene de una dirección y la distribuye entre múltiples servicios para mantener la eficiencia distribuyendo la carga d emanera uniforme entre todos los dispositivos disponibles. Gracias a su tolerancia a fallos en caso de que se caiga un servidor el balanceador de carga reconoce esa caída y no se comunica con el servidor y dividirá la carga entre los servidores restantes.

- Active/Active load balancing significa que todos los servidores conectados al balanceador de carga están activos y están siendo utilizados por el balanceador.

- Active/Passive load balancing; significa que hay servidores a la espera de que falle un servidor activo y así se pueda balancear con ese servidor que no estaba siendo utilizado.

- Sensors and collectors; los sensores de los dispositivos como routers, switches, servidores, firewall entre otros tienen la capacidad de recolectar estadísticas y ponerlas a disposición de los recopiladores como los SIEM para la gestión y monitorización de redes y así poder consolidar, correlacionar y comparar diferentes tipos de datos en los diversos dispositivos

- Port security; Es la seguridad de las interfaces individuales que se encuentran en un switch o en las conexiones de un punto de acceso inalambrico, como por ejemplo si al conectarse en una red cableada o inalámbrica se solicita nombre de usuario y contraseña es un tipo de medida de seguridad

- Extensible Authentication Protocol (EAP) es el protocolo que permite la seguridad del puerto con un marco de autenticación ya sea en redes inalámbricas o cableadas (switches)

- 802.1X es un estándar IEEE que gestiona el proceso de autenticación de usuarios y dispositivos en la red también llamado Port-based Network Access Control (NAC) ya sea a la conexión de un puerto al switch como por WiFi, si no te autenticas no podrás acceder a la red mediante 802.1X lo que significa que EAP y 802.1X funcionan en conjunto para proporcionar credenciales de inicio de sesión y luego esas credenciales proporcionen acceso a la red. También se utilizan a menudo con otros protocolos de autenticación como RADIUS, LDAP, TACACS+, Kerberos, etc.

- Firewall Types; los Firewalls estan diseñados para controlar el flujo de trafico entre dos puntos, por lo tanto se puede controlar tanto el trafico que entra como el trafico que sale de la red.

- Network-based Firewalls; controlan el trafico basandose en la capa 4 de OSI (transporte) en cambio los NGFW se basan en capa 7 de OSI (aplicacion) por lo tanto, este ultimo puede permitir o denegar el trafico segun la aplicacion que se utilice en la red. Tambien los firewalls pueden dar servicios de encriptacion de trafico con una VPN y tambien pueden funcionar como un dispositivo de capa 3 (Router) por lo que suelen situarse en el perimetro de la red y controlar el flujo entre la red interna y la red externa.

- UTM / All-in-one security appliance; el gestor unificado de amenazas (UTM) es un tipo de firewall antiguo que pueden gestionar muchos servicios diferentes al mismo tiempo como URL filter / Content inspection, tienen cierta capacidad de bloquear malware y bloquearlo antes de que entre en la red, filtra Spam, Firewall, IDS/IPS, Router, Switch y modelador de ancho de banda para QoS y VPN endpoint. Pero la gran mayoria solo opera en la capa 4 por lo que solo toman el numero de puerto del protocolo y debido a su gran capacidad de servicios puede ser un problema por el rendimiento del equipo.

- Next-Generation Firewall (NGFW); o tambien llamado gateways de capa de aplicacion, dispositivos de inspeccion multicapa con estado o inspeccion profunda de paquetes, es un firewall de los mas modernos y operan en la capa 7 de OSI por lo que toman decisiones de reenvío en función de las aplicaciones que se utilizan y pueden reconocer quien envía el trafico, a donde se dirige, que contiene la capa de aplicacion del trafico y tomar decisiones sobre si ese trafico se permite o deniega. También tienen una lista de vulnerabilidades conocidas que pueden permitir o bloquear ese trafico convirtiéndolo en un IPS.

- Web Application Firewall (WAF); No funciona como un UTM o un NGFW ya que estan diseñados para analizar la entrada en aplicaciones web y permitir o denegar ese trafico en funcion de la entrada. Por ejemplo, este tipo de equipos pueden identificar inyecciones SQL dentro de un flujo de trafico y bloquearlas para que no lleguen al servidor de aplicacion web, por lo que no es raro ver un Firewall al lado de un NGFW ya que ambos analizan trafico diferente y toman desiciones de reenvío diferentes y muchas veces hay estandar de seguridad de datos como el PCI DSS que busca proteger la industria de tarjetas de pagos se centran en proporcionar firewalls de aplicaciones web para poder proteger estas aplicaciones basadas en tarjetas de creditos.

Secure communication/access

- Virtual Private Network (VPN); una VPN cifra todos los datos privados y los envia a traves de una red publica como internet. Suele gestionarse con un concentrador VPN y que actualmente se utilizan los NGFW para proporcionar la capacidad de punto final de VPN, tambien hay concentradores de VPN en Hardware y en soluciones de Software. En el cliente se tiene que instalar un software que puede conectarse y autenticarse en el concentrador VPN

- Tunneling;

- SSL/TLS VPN; usa el protocolo tcp443 al igual que ssl y se utiliza comunmente para la comunicacion de acceso remoto desde un solo dispositivo

- Site-to-Site IPsec VPN; con IPsec se puede crear un tunel cifrado entre ubicaciones remotas para que todos en un sitio remoto pueda comunicarse con la red corporativa remota y esto se debe a que entre las dos ubicaciones se encuentra un firewall con un concentrador VPN y estos firewall actuan como puntos finales de la VPN, por lo que como usuario no necesito ningun software ni configuracion adicional en ninguno de los dispositivos de ambas redes. A menudo se llama este tipo de configuracion como VPN de sitio a sitio

- Software-defined wide area network (SD-WAN); Red de area amplia definida por software es una forma relativamente nueva de WAN (red de area amplia) para conectarnos a aplicaciones basadas en la nube con el fin de poder conectarnos desde distintas sucursales de una empresa al centro de datos y tambien a la nube sin la necesidad de pasar primero por el centro de datos para que este se comunique con la nube. Es decir cada sucursal remota puede utilizar una conexion de red adecuada para conectarse directamente a la nube independiente del centro de datos de la organizacion.

- Secure access service edge (SASE); el borde de servicio de acceso seguro que podria ser la proxima generacion de VPN que permite comunicarnos con aplicaciones basadas en la web de forma mas eficiente y ademas todas las tecnologias de seguridad tambien estaran basadas en la nube como por ejemplo, QoS, routing, Zero Trust Network Access, Firewall as a Service, DLP DNS security, etc. Para luego instalar clientes SASE en todos los dispositivos para poder comunicarnos con la nube de forma segura y proteger los datos que atraviesan las redes.

Selection of effective controls

Algunas organizaciones utilizarán una o mas de estas opciones juntas como por ejemplo utilizar VPN de acceso remoto para la comunicacion con el usuario final y seguir utilizando VPN IPsec para todas las ubicaciones remotas, para proporcionar una conexion sin interrupciones para las aplicaciones basadas en la nube podria implementar SD-WAN y para brindar seguridad a las comunicaciones SD-WAN podria implementar SASE.

3.3 Compare y contraste conceptos y estrategias para proteger los datos

Data types

- Regulated; es cuando un tercero establece las reglas sobre como deben protegerse esos datos, por ejemplo si en la organización almacena información de tarjetas de créditos, los datos deben almacenarse de forma que cumplan con los estándares de la industria de tarjetas de pago. Tambien se debe tener en cuenta las leyes y regulaciones gubernamentales sobre como se deben almacenar los datos.

- Trade secret; se debe contar con la seguridad adecuada para los secretos comerciales que posee una organización.

- Intellectual property; la propiedad intelectual es un tipo de datos que a menudo otras personas pueden ver pero debemos proteger mediante derechos de autor y leyes de marcas registradas.

- Legal information; la información jurídica se encuentra gran cantidad de datos publicas pero hay algunos que deben permanecer privadas por lo que estos pueden almacenarse en un formato diferente y en distintos sistemas.

- Financial information; los detalles financieros se considerarían información confidencial

- Human readable; son datos que el humano puede leer y entender

- Non-human readable; son datos que los humanos no podemos entener como por ejemplo códigos de barras. Aunque hay formatos híbridos como códigos de barras donde abajo aparecen números que si se pueden leer

Data classificactions

- Proprietary; cualquier información que haya recopilado y convertido en su propio conjunto de secretos comerciales en una organización se considera información de propiedad exclusiva.

- Personally Identifiable Information (PII); son datos que pueden ser usados para identificar a algún individuo como nombre, fecha de nacimiento, nombre de famliares, datos biométricos, etc.

- Protected Health Information (PHI); la informacion medica protegida son datos de salud de cada individuo

- Sensitive; los datos sesibles podrian ser propiedad intelectual, PII, PHI.

- Confidential; son datos delicados que se necesitan acceso adicional para poder verlos.

- Public / Unclassified; son datos publicos o no clasificados que cualquier persona podria consultar.

- Private /classified / Restricted; se necesitan derechos y permisos adicionales o que se tendrían que firmar un acuerdo para tener acceso a los datos.

- Critical; son datos que siempre deben ser accesibles

General data considerations

- Data states;

- Data at rest; los datos en reposo son los que se guardan en algún dispositivo de almacenamiento con SSD, Hard Drive, flash drive, etc. Y aunque no estén cifrados siguen considerándose datos en reposo. Tambien se podria cifrar el disco completo, cierto fragmento de disco o ciertos archivos. A este tipo de datos se le pueden asignar permisos para limitar quien pueda tener acceso a esos datos en reposo.

- Data in transit; si se tranfiere información a través de la red nos referimos a datos en transito o datos en movimientos. Si los datos no están cifrados mientras viajan por la red no hay nada que los proteja de que alguien los intercepte. Una forma de proteger es con un firewall o un IPS para establecer políticas que permitan el paso del trafico legitimo e impidan que cualquier cosa desconocida o inusual atraviese la red. Para cifrar los datos en transito podríamos utilizar TLS o IPsec.

- Data in use; cuando los datos están en la memoria o están siendo procesados activamente dentro de la CPU les llamamos datos en uso y estos casi siempre estarán descifrados o en un formato no cifrado, ya que necesitamos poder ver los datos para poder realizar operaciones con ellos

- Data sovereignty; la soberanía de datos se refiere a la información que se almacena dentro de un país y por lo tanto todas las leyes y normas de ese país se aplicarían a esos datos.

- Geolocation; utiliza diversas tecnologías para determinar la ubicación de una persona y se puede usar esa información para determinar que tipo de acceso podria tener dicho usuario.

Methods to secure data

- Geographic restrictions; una forma de proteger los datos es establecer políticas sobre donde se encuentran los datos y donde podria encontrarse el usuario. A esto lo llamamos restricciones geográficas. Una forma de determinar la ubicación de un usuario es ver la subred que se encuentra conectado utilizando su dirección IP siempre y cuando esté conectado dentro de la organización. Esto se complica cuando el usuario se encuentra fuera de la organización por lo que podríamos pedir verificaciones adicionales como la geolocalización con GPS. Una vez verificando la ubicación del usuario se podria tomar decisiones sobre qué tipo de acceso tendrá el usuario y esto se llama Geofencing, por ejemplo, solo se accede a cierto tipo de datos si alguien accede dentro de la organización y si están fuera de la organización no debería tener acceso a esos datos.

- Encryption; es una forma de proteger los datos mediante el cifrado. Una vez realizado el cifrado notaremos que el resultado es muy diferente a los datos originales, y a esta diferencia lo llamamos confusión, ya que los datos cifrados presentan cambios drásticos a los datos originales